主页 > imtoken钱包不能安装 > 一种基于非对称加密的区块链隐私保护方法及过程

一种基于非对称加密的区块链隐私保护方法及过程

本发明属于互联网隐私保护技术领域,具体涉及一种基于非对称加密的区块链隐私保护方法。

背景技术:

随着比特币技术的兴起及其应用的不断深入,区块链技术作为底层核心技术受到了业界的广泛关注。 区块链是一个共享的分布式数据库,记录各方之间的交易,提高透明度、安全性和效率。 凭借区块链技术去中心化、可信、透明、安全、高效等优势,越来越多的行业部门开始探索区块链在各自领域的应用,寻求有效的解决方案。 随着区块链技术逐渐成为分布式存储的重要战略,其应用模式将迅速扩展,存储服务和访问服务的提供也将更加精细化。 可以预见,越来越多的第三方机构将提供中介服务的方式加入到这个系统中。

但在目前的应用和研究中,用户通过服务器发送的数据操作请求一般被视为同一个操作,其安全性完全依赖于网络通信的安全服务,几乎不存在第三方的不可信任性。提供数据运营服务的第三方机构 因此,在由第三方不可信任的机构提供数据运营服务的场景下,迫切需要区块链的隐私保护措施。

技术实现要素:

有鉴于此,本发明提供了一种基于非对称加密的区块链隐私保护方法,能够在数据操作服务由不可信任的第三方机构提供时建立高度灵活的用户授权数据访问方式。

一种基于非对称加密的区块链隐私保护方法,包括:

(1) 通过引入授权操作集创建和取消授权操作;

(2) 数据存储方通过数据运营服务商对用户发起的数据操作进行验证并响应。 数据操作是用户为获取存储在区块链中的数据而进行的访问、添加和修改;

(三)数据存储方对数据运营服务商发起的数据运营进行验证和响应。 数据操作是指数据操作服务提供者在执行数据服务时需要调用用户可能授权的数据操作。

所述步骤(1)的具体实现过程如下:

1.1 通过非对称加密算法为用户、数据运营服务商、数据存储方建立签名、公钥、私钥等认证信息,同时建立授权操作集;

1.2 用户创建授权操作时,将新授权的数据操作添加到授权操作集,然后使用数据存储方的公钥对授权操作集进行加密,将加密后的授权操作集同步到数据操作服务提供商广场;

1.3 当用户取消授权操作时,将要取消的数据操作从授权操作集中移除,然后使用数据存储方的公钥对授权操作集进行加密,将加密后的授权操作集同步到数据操作中服务提供者。

由于数据操作服务商无法获得数据存储方的私钥,因此可以通过为数据存储方解密私钥获得授权操作集,但对数据操作服务商保密。

所述步骤(2)的具体实现过程如下:

2.1 用户使用数据存储方的公钥对相关数据操作进行加密后传输给数据操作服务商。 数据运营服务商将运营加密后的数据与数据存储方公钥加密后的本地备份和授权运营集合打包,然后将得到的请求包签名发送给数据存储方;

2.2 数据存储方根据签名验证接收到的请求包来源是否合法。 如果合法,则使用自己的私钥解密请求包,并验证用户发起的数据操作是否有权限,如果有则执行数据操作并做出响应,然后使用用户的公钥对响应结果进行加密打包,签名后将得到的结果包返回给数据运营服务商;

2.3 数据运营服务商根据签名验证接收到的结果包来源是否合法。 如果合法,则对结果包进行签名并发送给用户。 用户根据签名验证接收到的结果包的来源是否合法。 如果合法,则使用自己的私钥对结果包进行解密比特币的隐私保护策略,得到数据操作的响应结果。

所述步骤(3)的具体实现过程如下:

3.1 数据操作服务商使用数据存储方的公钥对相关数据操作进行加密,然后将加密后的数据操作和授权操作集合在本地备份并通过数据存储方的公钥加密进行打包,以及然后将获取的请求包签名后发送给数据存储方;

3.2 数据存储方根据签名验证接收到的请求包来源是否合法。 如果合法,则用自己的私钥解密请求包,验证数据操作服务商发起的数据操作是否有权限。 如果有权限,则执行数据操作并做出响应,然后使用数据操作服务商的公钥对响应结果进行加密打包,然后对得到的结果包进行签名返回给数据操作服务商;

3.3 数据操作服务商根据签名验证接收到的结果包来源是否合法,如果合法则使用自己的私钥对结果包进行解密,得到数据操作的响应结果。

在步骤2.2中,数据存储方验证用户发起的数据操作是否具有权限,即验证对应的数据操作是否属于授权操作集。

在步骤3.2中,数据存储方验证数据操作服务商发起的数据操作是否具有权限,即验证对应的数据操作是否属于授权操作集。

本发明的技术方案能够在第三方非信任机构提供数据操作服务的场景下实现数据操作请求的发送和响应,提供了一种高度灵活的用户授权数据访问方式。

图纸说明

图1是用户发起的数据操作请求的验证验收流程示意图。

图2为数据运营服务商发起的数据运营请求的验证受理流程示意图。

详细说明

为了更具体地描述本发明,下面结合附图和具体实施例对本发明的技术方案进行详细说明。

在本实施例中,对于每一个加密过程,都建立一个加密模块。 加密模块涉及用户对象用户、提供数据操作服务的不可信对象服务器、数据存储对象区块链,实现服务器访问用户数据时的授权管理机制。

在本实施例中,当数据操作服务由不可信任的第三方机构提供时,建立了一种高度灵活的用户授权数据访问模式。 具体执行步骤如下:

(1) 授权操作的创建和取消。

1-1。 通过非对称加密算法分别为用户、服务器和区块链生成对应的公钥和私钥(pk_u、sk_u、pk_s、sk_s、pk_bc、sk_bc); 公钥相互共享,私钥保密。 定义集policy是用户的授权操作集,operation_add、operation_delete是用户将要授权或取消的一个或一组数据操作。

1-2。 当用户要添加一组授权操作时,用户将客户端要授权的数据操作operation_add添加到授权操作集合策略中,用区块链的公钥pk_bc加密,同步加密后的数据策略到服务器; 由于服务器无法获取到区块链的私钥sk_bc,所以可以通过私钥sk_bc解密区块链来获取策略,但对服务器保密。

1-3。 当用户打算撤销一组授权操作时,用户从授权操作集合policy中删除客户端的数据操作operation_delete,然后用区块链的公钥pk_bc对该policy进行加密,并对加密后的policy进行加密同步到服务器; 该策略对服务器保密且对区块链可见的原理与步骤1-2相同。

(二)数据运营服务的验收。

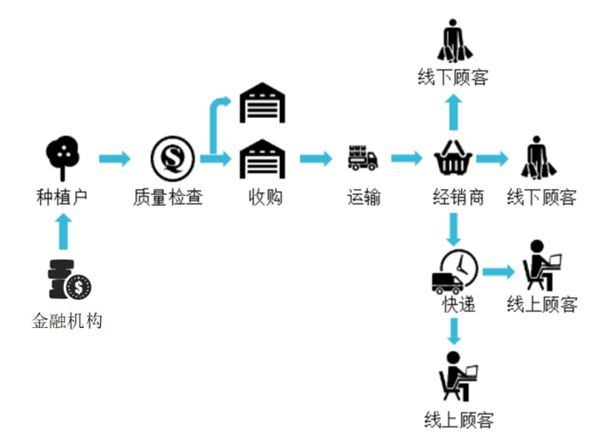

考虑到实际应用场景的多样性,数据运营服务的发起可以分为用户发起和服务器自动发起。 用户发起的数据操作服务,是指用户为获取存储在区块链中的数据而提出的数据访问、添加、修改请求; 服务端自动发起的数据操作服务,可以理解为服务端需要调用的数据,用户在执行数据服务时可以进行授权操作,比如用户授权的基于位置信息的自动推荐服务,在执行过程中,服务器自动向区块链发起位置数据访问请求。

2-1. 用户发起的数据操作请求如图1所示。

2-1-1。 对于用户发起的相关数据操作请求operation_u,用户用区块链的公钥pk_bc加密operation_u发送给服务器。 服务器将加密后的operation_u加密,在本地备份policy并通过pk_bc加密,其他通信参数打包签名,发送到区块链; 服务器无法获取用户发起的数据操作,防止恶意或好奇的服务器根据用户的数据操作请求反转策略。

2-1-2。 区块链根据签名验证数据包是否来自合法有效的服务器,然后用自己的私钥sk_bc对收到的请求包进行解密,验证operation_u是否属于策略。 如果不是,则返回操作被拒绝; 如果属于,执行operation_u操作,用用户公钥pk_u加密响应结果(operation_u),与其他通信参数一起打包签名,返回给服务器; 服务器无法获取用户的私钥sk_u,所以数据运算结果只能由用户解密,对服务器保密。

2-1-3。 服务器根据结果包的签名验证来源的合法性,然后将结果包与其他通信参数一起签名返回给用户。 结果包中的结果(operation_u)仍然是用pk_u加密的; 用户通过签名验证结果包来源的合法性,然后使用自己的私钥sk_u对收到的数据包进行解密,得到相应数据操作请求的结果。

2-2。 数据操作服务商自动发起的数据操作请求,如图2所示。

2-2-1。 对于服务端发起的相关数据操作请求operation_s,用区块链的公钥pk_bc加密operation_s,然后用服务端备份的policy和其他通信参数用pk_bc加密后打包签名,发送到区块链; 由于该应用场景,需要在步骤1-2、1-3每次更新后将策略同步备份到服务器,这样服务器就不需要每次都自动发起数据操作请求与用户通信获得保单的时间。

2-2-2。 区块链根据签名验证请求来源的合法性。 如果合法,则用自己的私钥sk_bc解密得到operation_s和policy,并验证operation_s是否属于policy。 如果不是,则返回操作被拒绝; 如果属于,则执行operation_s操作,并用服务器的公钥pk_s对响应结果(operation_s)进行加密比特币的隐私保护策略,然后将加密后的响应结果与其他通信参数一起打包签名,返回给服务器。

2-2-3。 服务器根据签名验证结果包来源的合法性,然后用自己的私钥sk_s对收到的结果包进行解密,得到运算结果(operation_s),按照约定的运算规则进行后续运算。

以上对实施例的描述是为了使本领域的普通技术人员能够理解和应用本发明。 显然,本领域的技术人员在不付出创造性劳动的情况下,可以轻易地对上述实施例进行各种修改,将此处描述的一般原理应用于其他实施例。 因此,本发明并不局限于上述实施例,本领域的技术人员根据本发明的公开内容所作的改进和变型,均应属于本发明的保护范围。

导航:X科技> 最新专利>电子通讯设备制造及应用技术>一种基于非对称加密的区块链隐私保护方法及流程

技术特点:

技术概要

本发明公开了一种基于非对称加密的区块链隐私保护方法,包括:(1)授权操作的创建和撤销; (2)数据操作服务的验证和验收,数据操作服务的发起分为用户发起和服务器自动发起。 本发明的技术方案能够在第三方非信任机构提供数据操作服务的场景下实现数据操作请求的发送和响应,提供了一种高度灵活的用户授权数据访问方式。

技术研发人员:陈建海; 王金航; 黄补天; 王蓓; 刘振光; 于志北; 杨文龙

受保护技术用户:杭州云翔网络科技有限公司

技术研发日:2017.02.07

技术公告日期:2017.07.21

完成所有详细的技术资料下载